原創 阿卡

智算中心裡,算力卡的轟鳴聲一如往常。但監視器螢幕上跳動的核心指標不再是傳統雲端時代的頻寬吞吐量,而是以「億」為單位、瘋狂閃爍的 Token 生成速率。

這個細微的指標變化,折射出中國雲端運算產業過去十年未曾有過的暴力重建。

根據 IDC 最新發布的報告,2025 年上半年,中國 AI IaaS(智算基礎設施)市場規模年漲了 122.4%。這個數字,意味著在全行業追求「降本增效」的大背景下,算力成了唯一的剛需籌碼。

然而,繁榮之下亦有廢墟。與 AI 算力的狂飆相比,傳統公有雲 IaaS 成長速度已跌入冰點,甚至出現了史上首次 14.1% 的非 AI 業務萎縮。

「雲端不再是那個裝載資料的容器,它正在變成一個思考的大腦。」一位在業界 15 年的資深高階主管感慨道,「過去我們賣的是水電煤,那是物理資源;現在,我們賣的是『智力』,那是邏輯產出。」這一年,原本穩固的「雲三家」格局被徹底撕裂。

一場關於「誰才是 AI 時代操作系統」的戰爭,在位元組的低價、百度的應用、阿里的開源、華為的底座與騰訊的協同之間,暴力展開。

而新的格局,似乎又回到了新的三強爭霸時代——百度智能雲,阿里雲,和來自字節跳動(Bytedance)的火山引擎。但如果網路速度夠快,我們或許也可以將這三家雲端服務商定義為一個新的“BAT”,因為更適合火山的名字,應該是“Tokendance”。

鯰魚變鯊魚,火山的暴力美學全球雲端運算的發展並非簡單的功能疊加,而是歷經三次深刻的範式轉移。

每一次變革都重塑了產業價值與競爭格局,推動雲端運算從企業的後台成本項,演化成驅動成長的核心競爭力。

PC 網路時代,雲端運算的本質是伺服器租賃,核心是 IT 基礎架構外包。它以按需付費模式,幫企業擺脫自建機房的高成本負擔,實現成本優化與效率提升。

到了行動互聯網時代,雲端運算升級為支撐高並發存取的數位底座。面對電商大促、直播互動等場景的瞬時流量波動,其穩定性與彈性伸縮能力成為核心競爭力,價值也轉向助力企業業務擴張與敏捷創新。

進入 AI 時代,雲端運算完成關鍵蛻變,成為融合算力、模型、數據的智慧引擎。

大模型與 AI 智能體的爆發,催生了對複合技術能力的需求,單一資源租賃已無法滿足企業創新。

此時雲端運算的價值錨點,落在 「算力 + 模式 + 資料 + 產業知識」 的深度整合上,協助企業重構生產流程、創新商業模式,雲端廠商也隨之從 資源供應商加速轉型為智慧服務商。

縱觀三次範式轉移,雲端運算的價值升維路徑清晰可見:從解決成本問題,到支撐業務發展,再到創造成長價值。

這進化邏輯也劃定了競爭賽道 —— 雲廠商唯有完成從 「賣資源」 到 「賣能力」 的轉型,才能在 AI 時代站穩腳步。

而在雲端運算歷史上,很少有一個後來者能像火山引擎一樣,在短時間內完成從「邊緣玩家」到「規則制定者」的身位躍遷。

12 月,當火山引擎總裁 譚待 在 FORCE 原動力大會上亮出 「日均 50 兆 Tokens」 這個數字時,業界感受到了真正的寒意。

這幾乎意味著中國市場上每產生兩個 AI 產生的字節,就有一個流經火山引擎。

位元組的低價邏輯並非單純的燒錢策略。譚待在 2025 年多次強調:「大模型不再是實驗室的產物,而是大工業時代的資源。」

火山引擎副總裁 張鑫 揭示了背後的技術機密:字節透過一套名為 「算力混部」 的技術,將抖音、剪等 C 端業務的閒置算力與 B 端需求進行毫壓級。

這樣的資源利用率,讓競爭對手在帳面上感到絕望:當友商還在為每台伺服器的折舊費發愁時,位元組已經透過大量 C 端流量把成本攤薄到了極致。

2025 年上半年,火山引擎在大模型公有雲調用量(MaaS)市場的份額已飆升至 49.2%,快速逼近頭部。這種規模效應讓位元組跳動成功瓦解了傳統雲廠商依賴「資源販賣」的商業模型,徹底將雲端產業拉入了「量大管飽」的微利時代。

降價內卷的故事我們聽了很多,但很難將火山的行為歸結為內卷。至少從實際效果上來說,火山並不是在猛捲頭部廠商,而是把潛在客戶都拉上桌,讓市場規模開始擴張。

市場規模還不是火山唯一的動作。無限逼近用戶,讓每個 token 真正走入人們的生活才是他們的目的。

近幾個月來,「豆包手機」已經成為人人都想擁有的數位新品,閒魚上中興手機的價格也在水漲船高而字節跳動正推進與Vivo、聯想、傳音等硬體廠商的 AI 手機合作,在設備中預裝 AIGC 插件以獲取用戶入口、改善其在執行層面的被動局面。

多位 Vivo 員工證實雙方已確認合作、正在討論具體細節。聯想內部人士稱,聯想集團與「豆包」、火山引擎等位元組業務一直保持緊密合作,目前在智慧終端領域與「豆包」的合作也保持密切溝通。另據 21 世紀經濟報道,聯想與位元組在相關業務上確有密切往來。橫向擴張市場,讓更多企業上雲。

縱向無限逼近 C 端用戶,讓 token 跳動在每個用戶的終端之上。火山早已不是那個初入雲市場的鯰魚了,而是轉而成為一條聞到產業中血腥味,就迅速出擊的鯊魚。

不論企業的需求在哪裡,他總能找到一條合理的路徑,用最迅速的攻勢快刀斬亂麻。

今天,火山也發布了和春晚合作的落地消息,把最前沿的科技命題,講解給最廣泛的普羅大眾,可能會實現非同尋常的滲透效果。位元組兇猛的故事,還在繼續撰寫。

我們很難定義字節是怎樣的公司,他從文字時代的字節跳動;到短視頻時代的「抖音跳動」;在 AI 時代,用 token 單價快速顛覆行業原有規則,搶佔自身身位。

與其說是字節、抖音、 token 在不斷跳動,不如說這些名詞下的能力在不斷推動這家充滿奇蹟的互聯網公司飛速成長。百度的底氣-崑崙底座與應用追求在火山引擎用「分分錢」血洗市場時,百度智慧雲顯得有些「固執」。

在 2025 百度世界大會上,李彥宏 再次重申了那個極具爭議的判斷:「卷模型不如卷應用,AI 時代的王牌是『超級智能體』。」後來,他又在採訪中多重申了這個觀點。

百度智慧雲的”堅持”,其核心支撐來自全端自研的崑崙芯。當業界陷入 Token 價格內捲時,百度選擇以自研晶片築牢算力底座,透過”崑崙芯+百度雲”的軟硬一體架構建構差異化優勢。

這項策略已直接體現在市場佔有率的突圍上。

崑崙芯是百度 AI 技術架構的核心硬體支柱,承擔”減負增效”與構建技術壁壘的雙重使命。有別於依賴第三方晶片的雲端廠商,百度從晶片設計到雲端服務落地實現全鏈路可控,形成了”崑崙芯—文心大模型—百度雲”的完整技術閉環。

所以其實歸根究底,百度其實是有底氣打價格戰的那一個。底座是自己研發的,省去了大量購置成本,自然就禁得起消耗。

但百度顯然不希望在雲戰場展開漫長的拉鋸戰,而是用選擇從主打政企客戶的 agent,形成牢固的客群優勢,讓業務能養活自己,最終可以因為自研全鏈條的成本優勢形成對競對的碾壓。

目前,百度智能雲已點亮崑崙芯三萬卡集群,可同時支撐多個千億參數大模型訓練。結合升級後的百舸推理加速能力,不僅支撐百度內部絕大多數大模型推理任務,更服務於招商銀行、南方電網、中國鋼研等上百家客戶,成為 AI 雲端服務差異化競爭力的核心載體。策略與技術的協同直接轉化為市場佔有率優勢。

Forrester 2025Q4 報告顯示,百度智慧雲端與阿里雲雙雙躋身產業領導者象限,其中百度智慧雲端產品能力得分第一。沙利文資料印證,2025 年上半年中國一站式 AI 雲端市場中,阿里雲與百度智慧雲合計份額超 50%。

在頭部集中化趨勢下,百度智慧雲仍舊在第一梯隊穩如泰山。政企市場更是其優勢陣地-依托崑崙芯算力支撐的產業解決方案,收穫超 65% 央企、全部系統重要性銀行及 800 多家金融機構青睞。

其核心邏輯從未動搖:AI 時代的雲廠商競爭,核心不是低價算力比拼,而是底層技術自主可控與價值輸出能力的較量。

百度智能雲透過崑崙芯築牢算力底座,以智能體落地價值交付,既避開了同質化內捲,又在固化的市場格局中站穩腳跟。

而如果這一步真的能走成,智能體的溢價能力能力必然遠勝過賣token 的溢價。錨定企業真實需求,以全端能力實現”效果交付”,才能在 AI 雲端市場的長期競爭中掌握主動權。

阿里的開源長城與吳泳銘的「雙重判斷」作為行業領頭羊,阿里雲在 2025 年面臨的是「舊王轉身」的艱難——前有基礎模型賽道的激烈廝殺,後有雲服務市場的存量競爭。

阿里巴巴集團 CEO 吳泳銘在雲棲大會上給出了阿里雲的終極定位:「大模型是下一代的操作系統,而超級 AI 雲是下一代的計算機。」這句論斷錨定了阿里雲的雙核心戰略:以開源大模型搶佔生態話語權,以智算基礎設施築牢局建設局,用“算力操作系統+計算機+計算機”的組合。既然你賣得便宜,我就直接免費。千問向雲端市場投出一顆深水炸彈,還掀出了巨大的浪花。

2025 年,阿里雲的通義千問(Qwen)全球下載量突破 6億次,從矽谷新創公司的輕量化應用開發,到小紅書開發者社群的內容產生工具搭建,Qwen 憑藉免費開放的全系列模型(含輕量化版本、多模態版本),成為僅次於 Meta Llama 的全球第二大開源版本),成為僅次於 Meta Llama 的全球第二大開源版本),成為僅次於 Meta Llama 的全球第二大開源版本),成為僅次於 Meta Llama 的全球第二大開源版本。阿里的思路很明確-模型免費,雲端服務收費。

類似早年我們買電腦的路線,Windows 系統不花錢,但電腦本身要花錢。

「開源是為了修一道生態長城,」一位阿里雲資深架構師表示。阿里的陽謀清晰且直接:當全世界開發者都習慣了 Qwen 的模型架構、適配了其開發工具鏈,後續無論是模型精調、推理部署還是大規模算力調度,最後的算力歸宿必然是能提供最優適配的阿里雲。這種「生態綁定-算力導流」的邏輯在多個上已得到驗證——由於深度採用 Qwen 進行內容推薦算法精調、智能創作助手開發,其後端架構必須深度適配阿里雲自研的磐久(Panjiu)第五代 AI 伺服器,才能實現算力效率提升 30% 以上的效果,最終綁定形成「用 Qwen 開發-靠阿里定力落地」的關閉空間。

阿里用事實證明,在 AI 時代,擁有「定義模型標準、掌控算力底座」雙重權利的巨頭,依然能在轉型中保住基礎設施紅利,將「下一代作業系統+下一代電腦」的定位轉化為實實在在的商業競爭力。而阿里有底氣這麼做,背後還有兩個核心原因:第一,千問夠強;第二,阿里雲積攢的優勢夠深厚。

千問的技術硬實力,在 2025 年底迎來了最具分量的 「產業背書」—— 曾經以開源模型 Llama 領跑全球的 Meta,在其新一代模型 「酪梨」(Avocado)的研發中,主動選擇蒸餾通義千問的開源模型,從中國技術中汲取核心能力。

更關鍵的是,阿里雲的 「算力底座」 與千問模式形成了海外落地的協同優勢。

為匹配東南亞中小企業算力資源稀缺的現狀,千問經過深度優化,可在 32GB 內存的消費級筆記本上本地部署,大幅降低了應用門檻;而阿里雲在新加坡已投用的萬卡智算集群,又能為大型企業和政府項目提供規模化算力支撐,形成 “民用級門檻 + 工業級場景” 的全場覆蓋能力。

這種 「模型適配 + 算力支撐」 的組合,正是吳泳銘 “下一代作業系統 + 下一代電腦” 定位的海外復刻 。這項反轉在兩年前難以想像,彼時國內開發者也普遍以 Llama 為基座搭建衍生模型,而如今矽谷巨頭爭相選用,千問在模型架構、推理效率等核心維度的領先性不言而喻。

結語:雲的消失與智慧的溢出

這場算力與生態的爭奪戰中,各路玩家紛紛亮出差異化王牌,構成百家爭鳴的多元戰局。華為雲劍走偏鋒深耕政企深水區,以「國產化壓艙石」姿態築牢壁壘。

騰訊雲則走「生態融合」的側翼路線,依托微信生態將AI能力潤物細無聲地註入視訊號廣告、企業微信等場景,騰訊總裁劉熾平直言AI已對效果廣告和遊戲產生實質性貢獻,讓雲能力成為激活整個騰訊生態變現效率的「增效器」。

2025 年底,當我們回望這一年,會發現「雲端運算」這個詞正在變得隱形。它不再是財報裡那個生澀的術語,而是化作了萬億個 Token、數十萬萬個活躍智能體、數億次開源下載 以及無處不在的 AI 推薦。正如二十年前人們討論“互聯網”,十年前討論“移動化”,今天我們不再討論“上雲”,因為所有的創新,生來就在雲上。

2025 年,中國雲端運算廠商們終於達成了一個共識:雲端的終局,不是為了儲存數據,而是為了輸出智力。

「一切才剛開始。」

這場大雨落下後,雲霧散去。我們不再抬頭仰望雲端,而是看向這片由於智慧潤澤、正野蠻生長的新大陸。走向健康競爭和長期繁榮的發展軌道。

博客

-

BAT的新故事-百度、阿里、位元組爭奪雲端市場

-

全球高科技公司創建時間

1865: 芬兰诺基亚 (Finland Nokia)

1875: 日本东芝 (Japan Toshiba)

1889: 日本任天堂 (Japan Nintendo)

1911: 美国 IBM (US IBM)

1918: 日本松下 (Japan Panasonic)

1923: 美国迪士尼 (US Disney)

1928: 美国摩托罗拉 (US Motorola)

1938: 韩国三星 (Korea Samsung)

1939: 美国惠普 (US HP)

1946: 日本索尼 (Japan Sony)

1975: 美国微软 (US Microsoft)

1976: 美国苹果 (US Apple)

1984: 美国戴尔 (US Dell)

1987: 中国华为 (China Huawei)

1994: 美国亚马逊 (US Amazon)

1997: 美国奈飞 (US Netflix)

1998: 美国谷歌 (US Google)

1999: 美国赛富时 (US Salesforce)

2002: 美国SpaceX (US SpaceX)#科技爱好者必看

2003: 美国特斯拉 (US Tesla)

2003: 美国脸书 (US Facebook)

2005: 美国YouTube (US YouTube)

2005: 美国Reddit (US Reddit)

2006: 美国推特 (US Twitter)

2008: 美国爱彼迎 (US Airbnb)

2009: 美国WhatsApp (US WhatsApp)

2010: 美国Instagram (US Instagram)

2011: 美国Zoom (US Zoom)

2011: 美国Twitch (US Twitch)

2015: 美国OpenAI (US OpenAI)

2016: 中国抖音 (China TikTok)收录于AI index

作者提示: 个人观点,仅供参考

-

HPE整合Juniper 與思科、華為角逐網路市場

新聞導讀

HPE完成收購Juniper Networks六個月後,在園區交換器和核心路由器市場表現強勁。第三季與華為並列第二,次於思科。公司加速產品融合,目標在2026財年實現「以AI為導向的網路」訂單達15億美元。

ICC訊 距離HPE以成為AI網絡巨頭為目標完成對Juniper Networks的收購僅過去六個月,這筆交易似乎已開始顯現成效。

Dell’Oro Group的新數據顯示,HPE在第三季的乙太網路園區交換器收入成長超過市場成長速度,現已與中國科技巨頭華為持平。該分析公司先前曾預測,今年全球園區交換器銷售額將超過200億美元。

Dell’Oro Group研究總監Siân Morgan在郵件中表示:「Juniper與HPE的園區交換器收入在2024年第三季的合併成長是市場成長率的四倍,因此兩家公司的園區交換器銷售之間沒有明顯的相互蠶食跡象。」不過她也指出,由於目前僅有一個季度的合併銷售數據,很難推斷出長期趨勢。 「

華為因來自中國市場的收入急劇下滑而受到阻礙,而HPE在中國市場的業務敞口很小,」Morgan解釋道,並強調這一點很重要,因為中國市場約佔華為園區交換機收入的40%。 「

這意味著,HPE能否在園區交換機市場穩固佔據第二的市場份額地位,將取決於其在北美市場的防守能力、其憑藉Juniper交換機在北美以外市場所能獲取的擴張,以及華為中國市場的表現。」

Morgan補充說,第三季度的數據預示著「未來幾季將有一場激烈的戰鬥。」此外,Dell’Ororo 是第三季度思科則在園區交換器和核心路由器兩市場均處於領先地位。

在園區交換器市場,Dell’Oro指出,競爭對手正試圖吸引那些希望更新其老舊思科端口的客戶。 Morgan表示,他們試圖實現這一目標的方法之一是「透過吹捧高效能硬體和AIOps功能」。 HPE的轉型與整合事實上,隨著Juniper加入麾下,HPE正努力證明其網絡和AIOps的實力。

在近期於巴塞隆納舉行的HPE Discover活動上,該公司宣傳了涵蓋資料中心存取、橫向擴展、縱向擴展等領域的網路新品發布。

其中包括一款新的QFX5250交換器(源自Juniper),基於博通的Tomahawk 6技術,用於資料中心內部交換;以及一款新的MX301邊緣路由器(同樣源自Juniper)。

HPE也與AMD合作,為AMD的Helios架構提供縱向擴展的乙太網路。

HPE網路產品及解決方案行銷副總裁Jeff Aaron在活動後訪談中表示:「我們希望以引領AI與網絡的融合而聞名。」

他繼續說:「所有這些領域,我們都必須佔據主導。其中很多本是我們的專長領域。

我們做局域網、做橫向擴展、做縱向擴展已經幾十年了。只是恰巧AIAIAIOHPEPetHilPEiHPet成為了我們的優勢所在。 Mist和Aruba的早期舉措。

簡而言之,該公司正開始在兩個平台之間進行功能交叉融合——例如Mist的Marvis Actions和Aruba的用戶端分析——並發布了首款可用於任一平台的通用存取點。

Aaron將這些公告描述為HPE致力於在兩個平台上提供「共通的自動駕駛式體驗」旅程中的第一步。

他打趣道:「我們喜歡說,透過這次收購,我們在六個月內完成的整合工作,比思科在Meraki上13年所能做的還要多。」展望未來,Aaron表示HPE的目標是提供涵蓋交換、路由、無線、SD-WAN和SASE的產品組合,並共享一個共同的願景。他表示,在未來一年,將會有更多的功能交叉融合和通用硬體問世。

他補充說,硬體元素的引入將“迅速而審慎”,以避免對任何客戶造成衝擊,並利用好關鍵的技術升級週期,例如Wi-Fi 8的引入。需要說明的是,包括博通在內的多家公司已在研發Wi-Fi 8產品,不過該標準預計要到2028年才會最終確定。

Morgan認為,對HPE而言,仍有許多艱苦的工作要做。 「

該公司現在需要及時整合產品線,同時不疏遠客戶或通路合作夥伴,」她說道,並補充說Discover上的發布是一個良好的開端。 「公司需要繼續沿著這條道路前進,並成功整合銷售團隊和通路合作夥伴關係,才能使此次收購成功。」

財務表現與展望HPE上周公布了財報,其2025財年第四季營收年增14%,達到97億美元。伺服器收入下降5%,混合雲收入下降12%,但網路收入飆升150%,達到28億美元。儘管伺服器收入下降,但執行長Antonio Neri表示,該公司在2025財年簽署了68億美元的新AI系統訂單,並在混合雲領域新增了7,000名GreenLake客戶,使年末客戶總數達到46,000名。

展望未來,財務長Marie Myers在電話會議中表示,公司預計2026年網路收入成長率將在65%至70%之間。但考慮到Juniper併入後的影響,“現在大約110億美元的收入,按備考基準計算,轉化為中個位數的增長。”

Neri表示,HPE“正按計劃實現到2026財年末‘面向AI的網絡’累計訂單目標達到15億美元。” -

SAP 認證助理-SAP S/4HANA 雲端私有版、生產計畫與製造考試:C_TS422_2504

SAP Certified Associate – SAP S/4HANA Cloud Private Edition, Production Planning and Manufacturing:C_TS422_2504

SAP 認證助理-SAP S/4HANA 雲端私有版、生產計畫與製造考試:C_TS422_2504

概述

此認證證明您具備 SAP S/4HANA 製造顧問職位所需的核心技能,並證明您擁有全面的理解和深入的技術技能,能夠以導師指導的角色參與專案團隊。此認證適用於 SAP S/4HANA 雲端私有版和 SAP S/4HANA 本地部署版。

考試詳情

考試科目:C_TS422_2504

考試題目:80題(3小時)

及格分數:68% 的及格分數

考試語言:提供英文版本

該證書有效期為:12個月通過考試後獲得的技能

~製造工藝

~材料成分

~生產計劃

~生產過程考試涵蓋的主題

SAP S/4HANA供應鏈計畫簡介

考試成績:≤10SAP S/4HANA生產計畫簡介

考試成績:≤10SAP S/4HANA 中的需求管理

考試成績:≤10SAP S/4HANA 中的高階計劃

考試比例:11-20%SAP S/4HANA 中的產能規劃

考試成績:≤10SAP S/4HANA 中的精實生產

考試成績:≤10SAP S/4HANA 中的主數據

考試比例:11-20%SAP S/4HANA 中的生產訂單

考試比例:11-20%SAP S/4HANA 中的物料需求計劃

考試成績:≤10SAP S/4HANA 中的流程訂單

考試成績:≤10清潔核心管理

考試成績:≤10 -

配錯交換器別重敲! 3步驟配置回滾,比重配快10倍

轉自網絡工程師訓練營

第一步:先存配置!改之前留後悔藥

不管改啥配置,先敲save儲存目前狀態,設備會把配置存到vrpcfg.zip檔裡。這跟改監控主機設定前先備份一樣,留個後悔藥,萬一改崩了能直接回滾。要是改配置前忘了存,也能找最近的自動儲存文件,華為設備預設會定時保存,不過手動存更靠譜,養成改前存的習慣。

第二步:查歷史設定文件,找到能回滾的版本

敲dir /all,能看到設備裡的設定文件,例如vrpcfg.zip(目前已儲存的)、vrpcfg-bak.zip(備份的)。

找到你要回滾的版本,記好檔名。

這跟找電腦的系統還原點一樣,選一個沒問題的設定版本,別選錯了舊的無效設定。

第三步:執行回滾指令,1分鐘恢復配置

敲startup saved-configuration vrpcfg-bak.zip,指定下次啟動用備份的設定文件,然後敲reboot重新啟動裝置。

重新啟動後,裝置就會載入備份的配置,之前配錯的內容全沒了,回到正常狀態。

要是不想重新啟動(例如核心設備),也能透過rollback configuration指令回滾最近的幾次設定變更,適合小範圍改錯的情況。

配置回滾是轉行網工的保命技能,跟咱恢復電腦系統的邏輯一模一樣,操作簡單還能省大量時間。

以後配設備再也不怕改崩,先存再改,錯了就回滾,穩得很。 -

全球 11 家類似思科的網路公司有哪些?

身為網路設備領域的領導企業,思科系統公司(Cisco Systems)以其路由器、交換器、安全解決方案和雲端網路服務聞名於世。

思科成立於1984年,總部位於美國加州聖荷西,已發展成為市值超過2,000億美元的科技巨頭,其產品廣泛應用於企業、資料中心和電信領域。

隨著5G、AI、雲端運算和邊緣運算的快速發展,網路產業競爭日益激烈。

本文將介紹全球11家類似思科的網路公司,這些公司在硬體、軟體和服務方面與思科直接競爭或互補。

我們將從每家公司的歷史、主要產品、市場地位以及2025年的最新動態入手,幫助讀者了解網路產業的多樣性和創新趨勢。

Juniper Networks

Juniper Networks成立於1996年,總部位於美國加州桑尼維爾。

該公司最初專注於高效能路由器,以挑戰思科在IP網路領域的壟斷。

Juniper的核心技術源自於其創辦人Pradeep Sindhu的創新理念,強調軟體定義網路(SDN)和自動化。

早期,Juniper透過推出MX系列路由器和EX系列交換器迅速崛起,服務於電信業者和大型企業。

Juniper的主要產品包括路由器、交換器、安全設備和AI驅動的網路管理平台,如Mist AI。

該平台利用機器學習實現網路自動化和故障預測,深受雲端供應商青睞。

在安全領域,Juniper的SRX系列防火牆提供進階威脅防護,與思科的ASA系列類似。

進入2025年,Juniper的市場地位進一步鞏固。

根據Gartner的2025 Magic Quadrant報告,Juniper在企業有線和無線LAN基礎設施領域被評為領導者,位於「執行能力」和「願景完整性」最高位置。

公司報告顯示,第一季營收強勁成長,總產品訂單較去年同期成長近40%。

儘管2024年收入略有下降,但2025年預計透過雲端投資和AI-native資料中心網路實現反彈。

Juniper在800GbE OEM交換器市場領先,並在AI驅動自動化領域擴展。 與思科相比,Juniper更注重開放標準和多雲集成,目前市佔率約6.86%,位居產業前列。

然而,待定的HPE收購可能改變其獨立地位。 Juniper的創新在於其「AI-native」策略,2025年Mist平台繼續主導自治網路市場。

公司在永續性方面也表現出色,透過高效硬體減少能耗。整體而言,Juniper是思科在高階路由和安全領域的強大對手。

HPE Aruba

HPE Aruba是惠普企業(Hewlett Packard Enterprise)旗下的網路部門,前身是Aruba Networks,於2002年成立於美國加州。

Aruba專注於無線網路解決方案,2015年被HPE收購後,與HPE的網路產品線整合,形成完整的端對端網路平台。

歷史上的Aruba以其無線存取點和控制器聞名,幫助企業實現行動轉型。

主要產品包括Aruba Central雲端管理平台、交換器、無線LAN和邊緣安全解決方案。

Aruba的AI Ops功能可最佳化網路效能,與思科的Meraki類似,提供統一的有線/無線管理。

2025年,HPE Aruba的市場表現強勁。該公司第三季營收創紀錄達到91億美元,包括Juniper收購貢獻。

Aruba Networking部門營收成長10.7%。 在Gartner評估中,HPE Aruba被評為企業網路領導者。

該公司強調AI和自動化,在Discover 2025會議上展示了跨組合自動化和可觀測性。

市場預測顯示,HPE整體營收成長4.8%,Azure整合增強其雲端競爭力。 與思科相比,HPE Aruba在企業無線市場佔有率更高,尤其在教育和醫療領域。

HPE的策略重點是與Juniper的整合,2025年SAM會議上宣布了聯合產品願景。 這將加強HPE在資料中心和邊緣運算的地位。公司也推出新品牌,強調創新和獲利擴展。

整體上,HPE Aruba是思科在無線和雲端管理領域的關鍵競爭者。 Huawei

華為成立於1987年,總部位於中國深圳。

從電信設備起步,華為迅速擴展到網路硬體和軟體領域。早期依賴低成本路由器進入全球市場,現已成為5G和雲端網路領導者。

儘管面臨地緣政治挑戰,華為堅持創新,透過HarmonyOS和雲端服務多元化。主要產品包括NE系列路由器、S系列交換器、NetEngine系列和雲端Fabric資料中心解決方案。華為的網路安全產品如USG防火牆,與思科的整合安全類似。

2025年,華為在Gartner Magic Quadrant中被評為企業有線/無線LAN領導者。 公司推出14款新產品和兩項技術白皮書,針對商業市場。 全球數位指數報告顯示,華為驅動AI轉型。

在亞太智慧型手機市場佔有率中,華為佔顯著比例。 與思科相比,華為在電信和新興市場更強,路由器市佔率第三。華為的全球化策略包括Partner2Connect聯盟,到2025年連結1.2億偏遠人口。

公司強調技術創新和敏捷策略,在商業市場涵蓋教育、醫療等領域。 儘管制裁影響,華為仍是思科的主要全球對手。

Arista Networks

Arista Networks成立於2004年,總部位於美國加州聖克拉拉。由前思科高層創立,專注於資料中心網絡,強調可程式性和高效能交換器。

主要產品包括EOS作業系統、CloudVision管理和7000系列交換機,支援雲端和AI工作負載。

2025年,Arista第三季營收23.08億美元,年增27.5%。 第一季營收首次超20億美元。 Gartner領導者像限認可其多元化。 市佔率10.62%,AI收入預計15億美元。

Arista在AI資料中心領先,與思科競爭激烈。公司目標到2027年中184美元股價,強調高成長。

Arista是思科在雲端網路領域的強勁挑戰者。 NETGEARNETGEAR成立於1996年,總部位於美國加州聖荷西。起初聚焦消費網路設備,後來擴展到中小企業市場。主要產品包括路由器、交換器和Orbi Wi-Fi系統,支援智慧家庭和企業級網路。

2025年,營收6.74億美元,下降9.1%。 第三季營收強勁,企業部門成長15.7%。 市場估值39美元,強調成長驅動。

與思科相比,NETGEAR更注重消費和SMB市場。公司推出Nighthawk 5G熱點,擴展行動連線。

NETGEAR是思科在入門網路的替代品。

VMware

VMware成立於1998年,總部位於美國加州帕洛阿爾托。以虛擬化軟體聞名,後來擴及網路領域。

2023年被Broadcom收購。主要產品包括NSX網路虛擬化和Tanzu平台,支援SDN和多雲。

2025年,VMware Explore會議強調Cloud Foundation 9.0。 Gartner領導者認可其混合基礎設施。

市場規模預估2025年948億美元。 與思科相比,VMware更強於軟體定義網路。 Broadcom定價策略推動25%成長,但引發客戶流失。

VMware是思科在虛擬化領域的夥伴與對手。

Extreme Networks

Extreme Networks成立於1996年,總部位於美國北卡羅萊納州。專注於企業網路管理,透過收購擴展產品線。主要產品包括Fabric Connect和ExtremeCloud IQ,提供端對端網路。 2025年,第四季營收3.07億美元,成長19.6%。 SaaS ARR成長24%。 IDC MarketScape領導者。

與思科相比,Extreme在無線LAN更具競爭力。推出Platform One AI平台。 Extreme是思科在中階市場的替代品。

Dell Technologies

Dell Technologies成立於1984年,總部位於美國德州。透過EMC收購進入網路領域。主要產品包括PowerSwitch交換器和PowerEdge伺服器,支援AI和儲存。

2025年,伺服器收入66.34億美元。 Gartner領導者像限。 營收956億美元,成長8%。 AI伺服器市場領先。 與思科相比,Dell在基礎架構整合更強。 Dell AI Factory強調可擴展性。

Dell是思科在資料中心網路的競爭者。

Lenovo

Lenovo成立於1984年,總部位於中國北京。從PC擴展到資料中心網路。主要產品包括ThinkSystem伺服器和網路設備,支援AI基礎設施。

2025年,第二季營收創紀錄。 收入188億美元,成長20%。 伺服器市佔率超20%。 與思科相比,Lenovo在新興市場更具優勢。 Gartner供應鏈前25。

Lenovo是思科在硬體多樣化的對手。

Microsoft

Microsoft Azure成立於2010年,是雲端運算平台,網路服務為其核心。主要產品包括Azure Virtual Network和Azure Firewall,支援SDN。

2025年,Azure營收超750億美元,成長34%。 市佔率24%。 Gartner領導者。

與思科相比,Microsoft在雲端網路主導。 Build 2025宣布AI Foundry。

Microsoft是思科的雲端夥伴兼競爭者。

NVIDIA

NVIDIA成立於1993年,總部位於美國加州。從GPU擴展到網絡,透過收購Mellanox進入。主要產品包括InfiniBand和Ethernet交換機,支援AI資料中心。

2025年,第三季營收570億美元。 資料中心收入391億美元。 網路收入成長雙位數。

與思科相比,NVIDIA在AI網路領先。 Blackwell平台創紀錄。

NVIDIA是思科在高效能運算的對手。 -

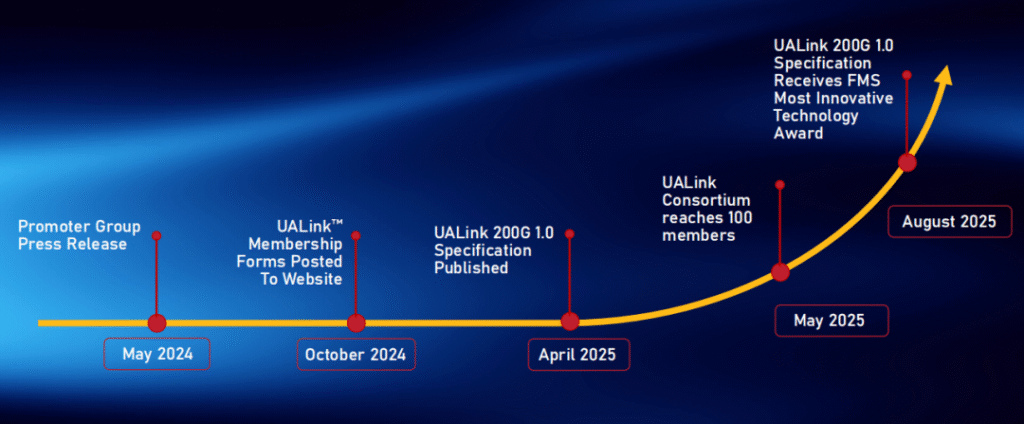

UALink vs 乙太網路:AI資料中心新互聯技術

本文系統介紹了 Ultra Accelerator Link(UALink)— 面向 AI 資料中心的開放標準級擴展互聯技術,聚焦其技術定位、核心特性、標準規範、效能優勢及未來規劃。

一、技術背景:AI 大模型驅動互聯需求升級

隨著 AI 模型參數規模指數級增長(從百億級到萬億級突破),訓練與推理對算力、內存的需求呈爆發式上升,行業面臨兩大核心挑戰:單機櫃內擴展(Scale-Up)

需求:大模型推理需數十至數百個加速器(如 GPU)在單機櫃(Podale)內協同工作Pod 互聯,需開放、相容的互聯標準打破廠商壁壘,實現多設備協同。

在此背景下,UALink 作為開放產業標準互聯技術應運而生,旨在解決 「多加速器高效分散式協同」 問題,支撐 AI 模型從單機櫃到跨資料中心的全場景擴展。

二、UALink 核心定位與技術架構1. 核心定位:開放、相容的 AI 互聯標準

UALink 的核心目標是成為 AI 加速器互聯的 “通用語言”,具備三大關鍵屬性:

開放生態:任何廠商的 CPU、加速器(GPU/NPU)、交換機均可接入,打破 “廠商鎖定”,已有超 100 家成員單位(如阿里、AWS、谷歌、英特爾、微軟、騰騰、騰騰、中興等)。

全場景覆蓋:既支援單機櫃內 “Scale-Up”(數百個加速器協同),也可透過跨 Pod 互聯實現 “Scale-Out”(數萬個加速器集群),適配從中小規模推理到超大規模訓練的全需求;

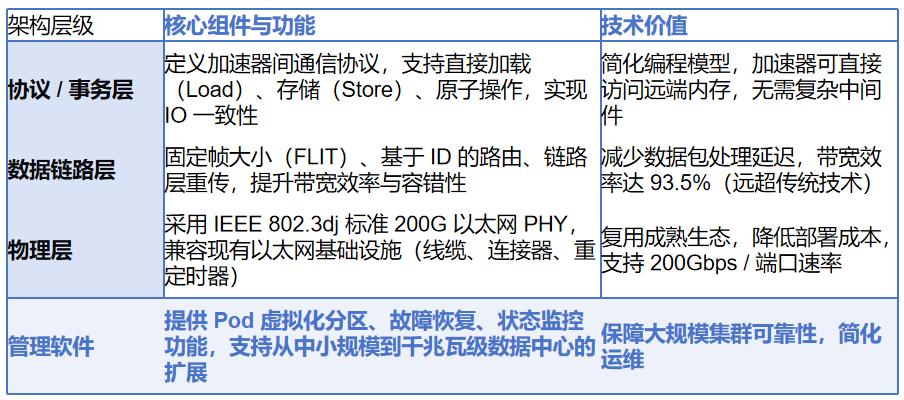

技術繼承與創新:基於成熟的 Infinity Fabric 協議技術,融合以太網基礎設施優勢(例如重線連接器),- 技術架構:分層設計,兼顧效能與簡化UALink 採用分層架構,從協定到實體層全面最佳化,確保低延遲、高可靠性:

三、UALink 200G 1.0 标准:核心规范与能力

1. 核心功能与关键参数

UALink 200G 1.0 是首个正式发布的规范版本,聚焦 “加速器、加速器直接互联”,核心能力如下:

- 核心互联场景:支持加速器间内存共享,可直接执行 Load/Store/ 原子操作(如 GPU 间直接访问远端 HBM 内存),无需 CPU 中转;

- 性能指标:单端口速率最高 200Gbps,单机柜内支持最多 1024 个加速器协同;端到端延迟优化至 350-400ns,接近 PCIe 交换机延迟,远超传统以太网;

- 效率与成本优势:简化的链路栈设计减少芯片面积(降低成本),固定 FLIT 帧大小、ID 路由等技术降低交换机复杂度,功耗较传统方案显著降低;

- 安全特性:支持端到端加密(Crypto)与机密计算(Confidential Compute),满足 AI 数据中心敏感数据传输需求。

- 典型應用架構

UALink 透過 “單機櫃 Scale-Up + 跨機櫃 Scale-Out” 兩級互聯,建構 AI 叢集架構: Scale-Up(單機櫃):透過 UALink 交換器實現數百個加速器直接互聯,形成 「單層交換」 架構,減少轉送節點,降低延遲; Scale-Out(跨機櫃):多個 UALink 單櫃透過乙太網路核心交換器互聯,實現數萬個加速器協同,適配超大規模訓練場景; 介面相容:支援與 CXL、PCIe、 CHI 等現有介面協同,可無縫接取現有資料中心架構,無需大規模改造。

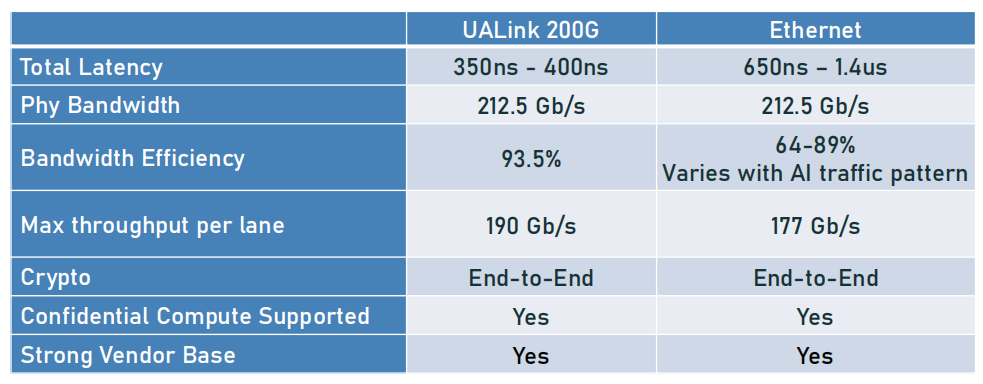

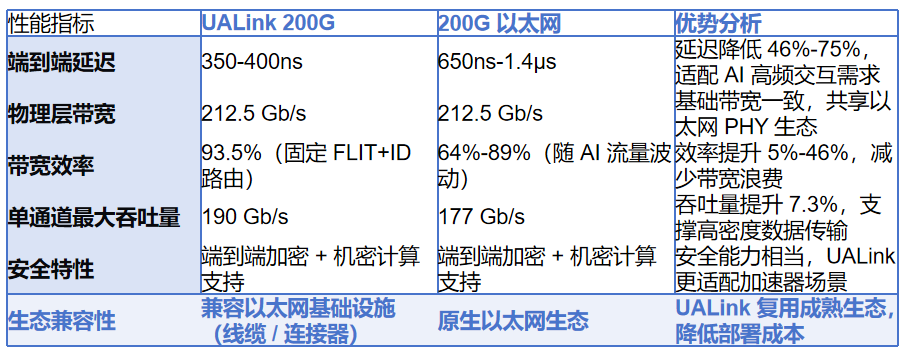

四、性能優勢:比較乙太網路的核心突破

UALink 在延遲、頻寬效率、吞吐量等關鍵指標上全面優於傳統以太網,尤其適配 AI 流量特性(小型資料包、高頻互動),具體對比如下:

核心原因 :UALink 透過 「固定 FLIT 訊框、ID 路由、簡化傳輸層」 等設計,減少乙太網路的封包封裝 / 解封裝、複雜路由運算開銷,尤其在 AI 小封包場景下優勢顯著。

五、 UALink 未來規劃

UALink 聯盟已明確短期技術路線圖,持續提升效能與場景適配能力:

128G 資料鏈路 / 物理層規範(2025 年 Q3):補充 128Gbps 速率選項,適配中低頻寬需求場景,平衡效能與成本;網內集合通訊(INC)規格(2025 年 Q4):支援加速器間 「全聚集(All-Gather)」集「全式通訊」(All-to-All)集,進一步提升128G/200G UCIe PHY 芯粒規範(開發中):推進芯粒( Chiplet )級互聯標準化,支援 2.0Tb/s 超高頻寬,適配未來高性能加速器的芯粒化整合需求; 多速率相容:物理層將支援 212G/106G/128G 多重寬頻速率,如同高配寬帶寬配寬帶)。

六、生態與落地:開放協作推動產業化

1. 生態建設:全產業鏈協同

UALink 生態已形成 「標準制定、產品研發、落地驗證」 的完整閉環,已發布 UALink 200G 1.0 規範文件與白皮書,供會員單位免費下載,加速產品適配與 interoperability(互通性)驗證。

2. 核心價值:推動 AI 互聯 “標準化”

UALink 的產業化落地將解決 AI 資料中心兩大關鍵痛點: 打破廠商壁壘:避免不同廠商加速器、交換機 「無法協同」 的問題,降低企業採購與運維成本; 釋放 AI 算力:透過低延遲、高頻寬互聯,減少加速器間通訊開銷,使擴展有效加速器 接近線性訓練模式(如 102 階以上)與大規模推理

作為 AI 資料中心的 UALink “業界標準級互聯技術”,透過開放生態、分層架構、效能最佳化,解決了多加速器協同的核心痛點,既適配單機櫃內推理的 “Scale-Up” 需求,也支撐跨資料中心訓練的 “Scale-Out” 需求。隨著 128G 規範、網內集合通訊等功能的推進,以及超 100 家產業鏈成員的協同,UALink 有望成為 AI 加速器互聯的 “通用語言”,推動 AI 數據中心從 “封閉廠商方案” 向 “開放標準生態” 轉型,為大模型技術的規模化落地提供關鍵互聯支撐。 - 技術架構:分層設計,兼顧效能與簡化UALink 採用分層架構,從協定到實體層全面最佳化,確保低延遲、高可靠性:

-

Nvidia成全球首家市值達五兆美元公司

Nvidia(英偉達)週三創造了歷史,成為首家市值達到五萬億美元的公司,這場驚人的股價飆升鞏固了其在全球人工智慧浪潮中的核心地位。

這一里程碑凸顯了該公司從一個小眾圖形晶片設計公司迅速轉變為全球人工智慧產業的中堅力量,使執行長黃仁勳(黃仁勳)成為矽谷代表性人物,並使其先進的晶片成為中美科技競爭的熱點。

自2022年ChatGPT問世以來,英偉達股價已飆漲12倍,推動標普500指數屢創新高,也引發市場對科技估值泡沫的討論。

在英偉達市值突破4兆美元大關僅三個月後,此次突破5兆美元標誌著已超越全球加密貨幣總市值,約等於歐洲指標股指史托克600指數的一半。

黃仁勳週二公佈了 5,000 億美元的人工智慧晶片訂單,並表示計劃為美國政府建造七台超級電腦。

同時,該公司Blackwell晶片的銷售因美國出口管製成為中美科技競爭的關鍵議題之一。股價大漲,黃仁勳財富暴增

根據監管文件與路透社的估算,以目前股價計算,Nvidia執行長黃仁勳持股價值約1,792億美元,使他成為《富比士》全球富豪榜上的第八名。

雖然 Nvidia 仍是人工智慧競賽中當之無愧的領跑者,但蘋果和微軟等大科技公司近幾個月的市值也已突破 4 兆美元。

分析師稱,這一漲勢反映了投資者對人工智慧支出持續成長的信心,但也有分析師警告稱,估值可能已經過熱。