IT 和 OT 如何融合實現萬物互聯?

思科聯天下 思科聯天下 2022-09-02 17:00 發表於北京

文章來源:服貿會中國智能產業論壇新浪財經專題

9 月 1 日,2022 中國智能產業論壇在北京首鋼園舉行,本次論壇為 2022 中國國際服務貿易交易會的組成活動之一,主題為 “數智時代 智創未來” 。思科大中華區副總裁侯勝利出席並發表演講。

怎樣把 IT 和 OT 融合在一起,怎樣更好地實現萬物互聯?侯勝利表示,實現萬物互聯有很多種不同的方式,其中一種模式體現在智能製造工廠中的應用。今天的工廠跟以前的工廠相比,有一個比較大的變化,就是整個工廠會有兩套系統,一套基於IT,一套基於 OT ,融合要做的就是把 IT 和 OT 打通,讓所有的信息能夠共享。

同時,IT 有很多新技術,比如軟件定義的局域網、廣域網和數據中心等等。這些新技術可以延伸到生產系統中,整個的生產線可以做到非常快速的調整,根據業務需要在幾個小時之內做一個快速的變化,同時還可以讓整個工廠生產變得更加智能。

以下為發言實錄:

大家好。非常榮幸能有機會在智能產業論壇分享我們對信息技術的前瞻性思考,創新技術在企業應用方面的體會。

這一兩年,信息化技術發展非常迅速。在迅速發展的過程中,用戶在使用 IT 系統的時候可能會碰到各種各樣的信息安全問題,比如勒索病毒,比如怎樣保證系統的安全性和可靠性等問題。還有越來越多的客戶關心怎麼樣將雲的技術更好地應用於今天的業務發展中。

根據思科和顧問公司做的一個市場調研,研究各大企業的 CIO 們在 2022 年最關注的 IT 技術是什麼。除了剛才提到的關注安全的問題之外, CIO 們還關注怎樣更好地將整個系統跟網絡和雲之間互動;關注萬物互聯,就是說怎樣將各種各樣的設備連接起來,連接起來之後怎樣統一管理;同時還有一個 CIO 們普遍關注的問題是,互聯網的服務質量是不可預測的,你不知道今天正在使用的某個應用例如正在進行會議交流的時候,視頻信號有沒有抖動。怎樣才能有更好的預測性,讓整個網絡系統智能起來,可以預測性地知道什麼時候可能會發生問題,從而提前規避,而不是碰到問題之後再去想辦法調整?

據調查,到 2024 年,66% 的全球大型企業將依靠先進的 AI 實現部分企業 IT 的自動化,從而更好地滿足業務的發展。早在 2019 年,我們就看到在 IT 系統中不斷使用 AI 技術和基於 AI 分析技術,比如可以觀察到各個接入點在傳統 2D 熱圖之外的運行情況,基於機器學習,基於 AI 分析給予網絡更高的性能以滿足客戶的需求。

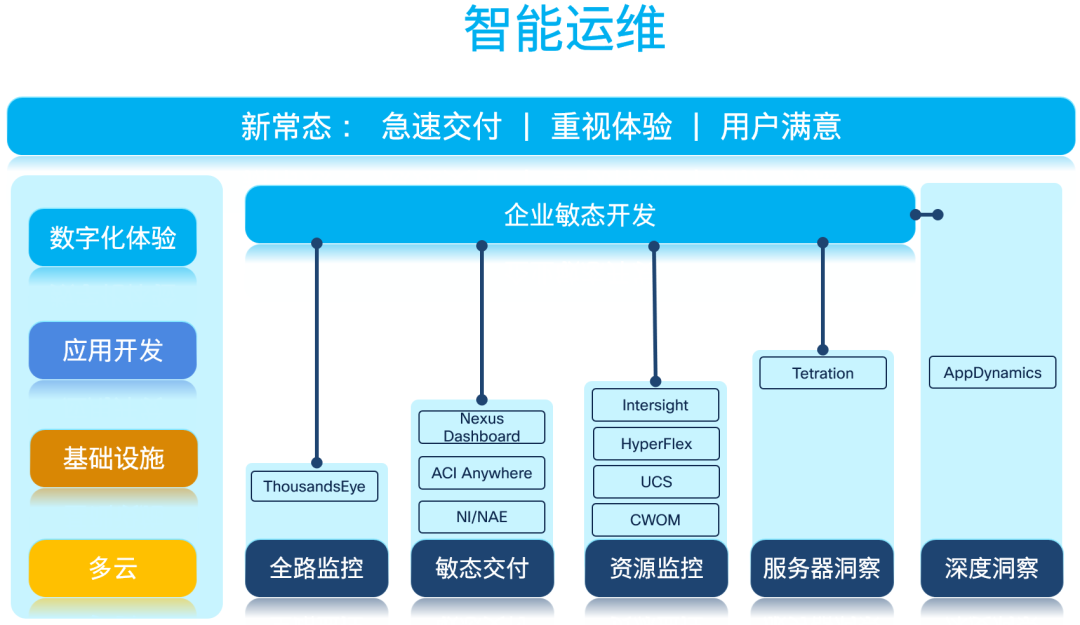

在 IT 運維部門,會有各種各樣的智能運維的方式,給客戶很好的數字化體驗。在數字化體驗下面還有應用開發、基礎設施、以及各種雲服務,會用各種各樣基於 AI 的工具幫助我們實現智能運維,比如對全路徑的管控,比如對整個系統進行快速動態的交付(敏態交付)等等。所有的服務應用都可以基於微服務進行調度,而不是基於虛機。再進一步還可以看到 “深度洞察” ,看到所有的業務之間的關聯,前後的關係,當你發現一個應用運行緩慢或者使用起來不夠順暢的時候,可以做一些溯源,看到是什麼原因導致的。

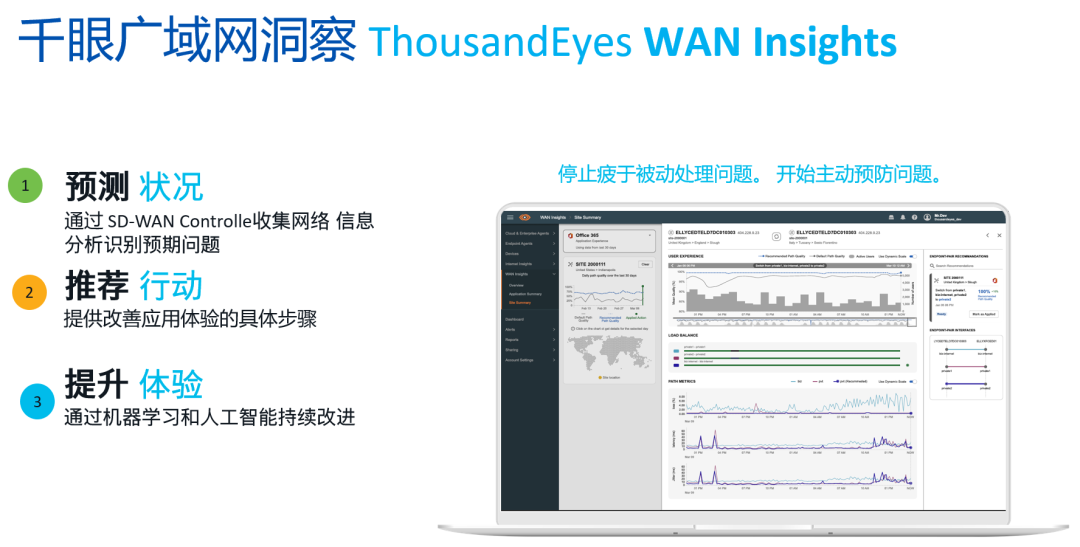

千眼廣域網洞察(ThousandEyes WAN Insights)是我們思科的創新技術,是針對於廣域網的洞察。今天企業進行網絡連接時會越來越多用到軟件定義技術,會利用互聯網代替傳統廣域網。那麼,網絡的穩定性和可靠性怎樣保證呢?思科的千眼廣域網洞察有這樣一個模式,可以通過 SD-WAN Controller 收集網絡信息,對網絡狀況提前預測並推薦改善應用體驗的具體步驟,基於它之前各種各樣的拓撲結構和運用的基線對整個互聯網進行分析預測,通過機器學習和人工智能持續改進,提升體驗。

這里為大家做一個演示,企業網絡通過專線或者通過雲訪問各種業務,包括雲上的服務。企業可以通過一個專業的管理界面了解整個網絡的狀態,包括整個互聯網帶寬抖動等。這一創新可以基於這段時間互聯網運行的情況和業務流量,提前預測,發現問題。比如當天要召開視頻大會,可能原有的網絡或者 IT 系統會有問題,於是基於系統提示提前切換到更穩定的新的鏈路和系統中去,從而做到提前規避風險,讓整個互聯網絡可以提供有質量的可靠的連接,做到在互聯網上的智能運維。

以前企業有自己的數據中心或者私有云就足夠了。但隨著雲業務的增加和各類應用的不斷變化,越來越多的業務平移或者切換到 SaaS 上。原來這些信息都是在企業自己的系統或者私有云上運行,以某個企業為例,我們發現,過去一年,企業一半的流量轉到雲或者 SaaS 上。這種變化對整個 IT 模式有巨大的影響。各種各樣的應用,有些通過公有云進行服務,有些通過行業雲進行服務,有些使用自己數據中心進行服務。

基於這些需求,思科建議的解決之道包括三種模式:一是基於軟件定義廣域網的方式,提供可預測的運維方式,進行廣域網的連接;二是基於多種雲,有各種各樣不同雲服務的企業,可以企業內部建立雲的集散中心,以便於跟各種不同的雲或者平台進行數據交換;三是基於雲骨幹,構建基於雲的廣域網的骨幹,滿足業務的需求。這是從基於雲應用角度來看的。

在最近幾年中,零信任網絡的應用在企業中越來越普及。整個企業網絡無論是基於傳統應用還是 OT 系統,會看到這樣的模式,即在任何一個終端接入系統中的無論是 IT 設備還是 OT 設備,都會認為它是不可信任的或者有風險的設備,通過策略分析進行認證授權,讓每一個終端或客戶只可以訪問到相應的信息,或者相應的網段。

前面講的是在接入端。而數據中心或者在互聯網中則需要一個基於機器學習的業務負載學習和行為分析。因為有很多的攻擊或者威脅,實際上不是發生在數據包中,而是在數據包的負載中。企業需要一個可以海量快速分析這些數據包的平台,通過分析數據包的格式和特徵,從中找出經過偽裝的攻擊信息。思科就有這樣一個由自己團隊設計的系統,可以安裝在私有云中,對收集進來的海量數據進行快速分析和診斷,以保障安全性。

還有一個角度,是怎麼樣把 IT 和 OT 融合在一起,更好地實現萬物互聯。實現萬物互聯有很多種不同的方式,讓我們看看在智能工廠中是怎麼樣實現的。大家看到,跟以前的工廠相比,如今的工廠出現了比較大的變化,在整個工廠中不僅有 IT 的系統,還有 OT 系統,IT 和 OT 可以完全融合在一起,我們用很多的工業以太網絡接口連接到機器人、AGV 小車。整個工廠會有兩套系統,一套基於 IT ,一套基於 OT ,我們需要把 IT 和 OT 打通,讓所有的信息能夠共享。

同時,IT 有很多新技術,比如軟件定義的局域網、廣域網和數據中心等等。這些新技術可以延伸到生產系統中,整個的生產線可以做到非常快速的調整,根據業務需要在幾個小時之內做一個快速的變化,同時還可以讓整個工廠生產變得更加智能。

我們在上海有一個新能源汽車工廠的真實案例,它的IT網絡是基於軟件定義的園區構建的辦公和 ERP 系統,在 IT 網絡之外還有一個基於軟件定義的生產網絡,把機器人、AGV 小車等統一管理起來,在一套管理平台上看到 IT 和 OT 的整體運作,將 IT 網絡跟各種各樣的生產系統應用軟件打通,形成更好的整合。這樣的模式使得工廠生產變得非常高效,IT 為工廠的產線提供可預測性的運維,保障工廠 24 小時正常地運作。

還有一個案例是我們在做的無人駕駛賽車的創新。以前賽車是需要車手在裡面駕駛的。在我們的案例中,賽車人員遠程通過無線操作賽車,無人駕駛賽車可以在 2.5 英里的跑道上跑出時速 308.9Km/H 的紀錄。這裡的創新技術是思科自己的無丟包無線技術。

今天介紹的這些技術,不僅運用在企業的辦公系統中,而且越來越深入到企業的生產中去,這將讓我們的企業通過 IT 的創新,更好地提供業務創新滿足客戶的需求。

謝謝大家。